DelayQueue延迟队列原理剖析

首页 首页 沸点 资讯 小册 活动 搜索历史 清空 创作者中心 写文章 发布沸点 登录 关于作者 下载掘金客户端 一个帮助开发者成长的社区 目录 分享 提示 根据我国《网络安全法》,您需要绑定手机号后才可在掘金社区内发布内容。 获取验证码 绑定手...阅读全文

首页 首页 沸点 资讯 小册 活动 搜索历史 清空 创作者中心 写文章 发布沸点 登录 关于作者 下载掘金客户端 一个帮助开发者成长的社区 目录 分享 提示 根据我国《网络安全法》,您需要绑定手机号后才可在掘金社区内发布内容。 获取验证码 绑定手...阅读全文

首先登录支付宝开放平台:https://open.alipay.com/然后点击右上角控制台按钮,进入控制台页面。也可以直接访问控制台链接:https://open.alipay.com/develop/manage下面这一串数字就是支付宝应用的appid接下来直接点击应用,进入应用详情页面接下来点击开发设置,进入设置页面。然后在开发信息处点击设置按钮在弹出框中按提示输入验证码后点击确定。紧接着会弹出一个加签管理的窗口,我们点击加签变更点击加签变更后弹出输入窗口,接下来需要用到支付宝密钥生成器生成密钥。支付宝密钥生成器下载:Windows:点击下载 (访问密码: 9089)mac_osx:点击下载 (访问密码: 9089)支付宝密钥生成器下载安装完成后打开软件注意在密钥格式处选择适合的格式。...阅读全文

下载地址:百度网盘SpringCloud+Vertx+Disruptor 金融业撮合交易系统实战金融软件工程师一直是高薪争抢的稀缺人才,作为金融软件工程师,需要同时具备软件研发基础和金融业务知识。这门课对于想涉猎、了解以及从事金融行业的技术人员,非常有帮助。课程将带你总览金融行业的IT全景图,重点讲解证券交易中的撮合业务,并利用Vue+Spring Boot等技术栈,从搭建前后端分离的委托终端开始,带你从无到有开发一个高可用低延时的撮合交易系统。助力你成为为国家金融行业基础设施建设添砖加瓦的IT工程师适合人群有前后端基础知识,想投身证券金融行业做开发的同学想进入Fintech行业或银行业,非银金融,互联网金融业的IT工程师技术储备要求具备Java、JavaScript基础了解Spring C...阅读全文

开始之前在某些情况下,我们希望对服务器上的一些资源进行限制,例如服务器/api路径下的所有资源,必须先进行身份验证然后才能访问资源,对于这个需求我们可以通过 HTTP Basic authentication 协议来完成,Nginx 使用 ngx_http_auth_basic_module 模块支持 HTTP基本身份验证 功能 。 HTTP基本身份验证RFC 7235 定义了一个HTTP身份验证框架,服务器可以用来针对客户端的请求发送challenge(质询信息),客户端则可以用来提供身份验证凭证。 质询与应答的工作流程如下:身份验证框架中最常用的HTTP认证方案是 "HTTP Basic authentication"(RFC 7617)。该方案中规定使用"用户的ID/密码"作为凭证信息...阅读全文

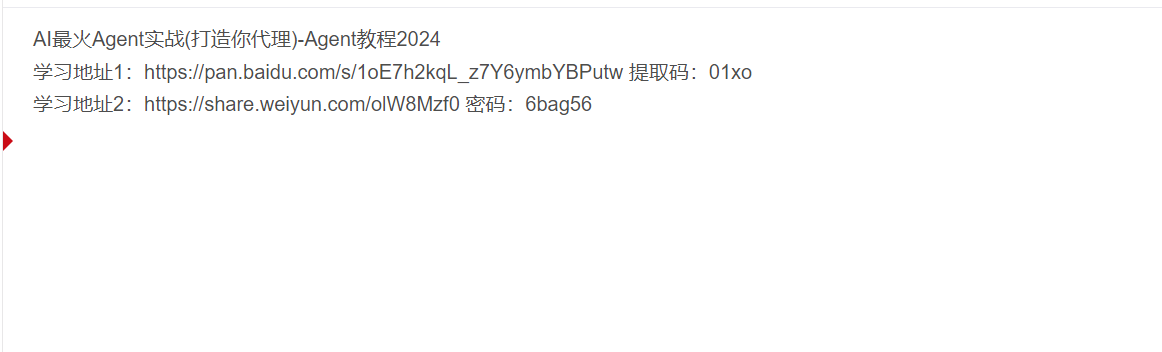

大厂偏爱的Agent技术究竟是个啥,今天就跟大家聊聊。 Agent技术是在「客户端」机器上部署一个Agent进程,「客户端」与「服务端」的交互通过这个Agent进行代理,其中Agent与Client通常在同一主机,即可通过「localhost」进行访问。 Agent关键技术和缺点 Agent关键技术有很多,看起来不难,但要做好,确实得下很多功夫: 资源隔离,这点通常使用cgroups技术 Agent生命周期管理,包括Agent的上线、升级、灰度、下线等等的管理,需要有统一的管控平台,否则Agent的管理将会非常头疼 进程间...阅读全文

download : https://www.daxiacode.com/7444.html【资源目录】:├── Python爬虫高级开发工程师【第五期完结】| ├──1–网络爬虫通讯原理.mp4 1.08G| ├──10–小程序采集实战.mp4 1.23G| ├──11–cookie反爬虫和绕过.mp4 1.28G| ├──12–常见加解密算法.mp4 1.00G| ├──13–javascript反爬与调试.mp4 1.48G| ├──14–爬虫模拟登录原理实践.mp4 1.22G| ├──15–JavaScript参数混淆突破.mp4 1.20G| ├──16–JavaScript逆向OB混淆.mp4 1.34G| ├──17–JavaScript RPC调用.mp4 1.20G| ├...阅读全文

[完结11章]技术大牛成长课,从0到1带你手写一个数据库系统 参考资料下载地址1:https://pan.baidu.com/s/1ANB63p3Alsu6ivFGlKKNLg 提取码: ksn2 参考资料下载地址2:https://share.weiyun.com/Tp6ewDIJ 密码:6crcwd 大家好,今天我将给大家分享关于如何开发一个数据库系统的知识,将从0到1手把手带着一步步去开发这个项目,希望我的分享对大家的学习和工作有所帮助,如果有不足的地方还请大家多多指正。 一、什么是数据库系统 数据库系统一般由数据库、数据库管理系统(及其开发工具)、应用系统、数据库管理员构成 二、数据库管理系统的主要功能包括 数据定义功能:DBMS提供数据定义语言(Data Definition La...阅读全文

本文分享自天翼云开发者社区《云空间技术在视频监控中的隐私保护策略》,作者:二进制诗人随着云计算技术的发展,视频监控系统越来越多地采用云空间技术来存储和处理数据。然而,随之而来的是对个人隐私保护的担忧。本文将探讨在开发和部署基于云的视频监控系统时,如何实施有效的隐私保护策略。隐私风险分析在设计云视频监控系统之前,首先需要进行隐私风险分析。这包括了解哪些数据会被收集,如何处理这些数据,以及数据可能暴露的风险。例如,视频监控可能会无意中捕捉到敏感区域或个人识别信息(PII)。了解这些风险有助于制定相应的保护措施。数据最小化数据最小化是一种重要的隐私保护原则,意味着只收集完成特定任务所必需的数据。在视频监控中,这可能意味着:区域屏蔽:在视频中模糊或遮挡不需要监控的私人区域。人脸匿名化:对捕捉到的人脸...阅读全文

本文分享自天翼云开发者社区《云服务器是干什么的?其工作原理及优势解析》,作者:每日知识小分享随着科技的迅速发展,云计算已经成为了当今最热门的话题之一。作为云计算的重要组成部分,云服务器的作用越来越重要。那么,云服务器究竟是什么呢?它的工作原理又是什么呢?本文将详细解析云服务器的概念、工作原理以及优势。一、云服务器的定义云服务器是一种基于云计算技术的虚拟服务器,它将物理服务器的硬件资源(如CPU、内存、存储等)通过虚拟化技术集中起来,形成资源池。然后,根据用户的需求,云服务器可以提供计算、存储、应用等服务。与传统的物理服务器相比,云服务器最大的特点是可以根据用户需求动态分配资源,实现资源的高效利用。二、云服务器的工作原理云服务器的工作原理可以概括为“资源池化、按需分配、弹性伸缩、安全可靠”。它...阅读全文

本文分享自天翼云开发者社区《OpenStack基本介绍》,作者:m****n基本介绍OpenStack是一个开源的云计算管理平台项目,由几个主要的组件组合起来完成具体工作。OpenStack支持几乎所有类型的云环境,项目目标是提供实施简单,可大规模扩展、丰富、标准统一的云计算管理平台。OpenStack通过各种互补的服务提供了基础设施即服务(IaaS)的解决方案,每个服务提供API以进行集成。OpenStack云计算平台,帮助服务商业和企业内部实现类似于Amazon EC2 和 S3 的云基础架构服务(Infrastructure as a Service,IaaS)。OpenStack包含两个主要模块:Nova和Swift,前者是NASA开发的虚拟服务器部署和业务计算模块;后者是Racks...阅读全文

近日,由天翼云数据库团队、中国电信云计算研究院和深圳北理莫斯科大学合作完成的《Taste: Towards Practical Deep Learning-based Approaches for Semantic Type Detection in the Cloud》(构建云上基于深度学习的大规模语义类型识别系统)论文被28th International Conference on Extending Database Technology(EDBT)长文收录。EDBT是数据库领域的知名国际会议,也是中国计算机学会CCF推荐的重点学术会议,已连续举办27届。此次天翼云数据库产品线所著论文被EDBT收录,代表着天翼云的科技创新能力再次获得数据库工业界和学术界的权威认可。该论文专注于数据...阅读全文

本文分享自天翼云开发者社区《谈谈零信任》,作者:姚****亮零信任本质上是以身份为中心的动态访问控制技术。其核心目标就是保障用户数据不被泄露。其理念就是认为,任何人,设备,应用都是不可信的,而传统的网络安全是假设内网是安全的,外网是不安全 的,因此在内外网边界上部署防火墙,IPS,IDS,WAF等安全设备,构筑成一道道城墙,以为就安全了,而在内部就不再设置什么安全控制策略。而我们知道,传统的边界安全设备是抵挡不住APT攻击的,一旦击穿边界,内部又没有安全防护策略,整个内网很快就会被横向渗透控制。因此我们必须假设内网是不安全的,不管是内网还是外网,任何人,任何设备,他们的访问行为都应该进行认证,授权以及加密,并且这个授权还必须是动态调整的,基于多种属性去评估授权,比如,什么人,什么时间,什么地...阅读全文